O Flipper Zero é uma pequena ferramenta de hacking divertida, e tenho brincado com uma que comprei recentemente para meu próprio uso. É um processo de aprendizagem e uma ótima maneira de descobrir como realmente funcionam os vários protocolos com os quais interajo no meu dia a dia. Uma coisa que coloquei à prova foi sua capacidade de ajudar a testar a segurança da minha internet doméstica, usando o Flipper Zero para invadir minha própria rede sem nem mesmo a senha.

Isso só deve ser usado para testar sua conexão doméstica com a Internet. Este artigo é apenas para fins educacionais e foi escrito para demonstrar como o Flipper Zero é uma ferramenta poderosa que qualquer pessoa pode usar para testar sua própria segurança.

Testando a segurança da sua própria Internet doméstica: o que você precisa

Você precisará de uma placa Wi-Fi

Para seguir este tutorial, você precisará de um Flipper Zero com um Placa Wi-Fi isso é compatível com Marauderum firmware personalizado para a placa. Estou usando a placa de desenvolvimento oficial Flipper Zero Wi-Fi, mas há outras que também são compatíveis com ela. Usei o FZEE Flasher para instalar o Marauder na minha placa de desenvolvimento Wi-Fi.

Você também precisará instalar um firmware personalizado. Estou usando o firmware Xtreme, mas você pode usar qualquer um que seja compatível com o Marauder. Existem alguns por aí, como Unleashed ou Momentum. Depois de configurá-los, podemos continuar.

Isso também exige que a rede tenha uma frequência de 2,4 GHz disponível. Isso não funcionará em redes de frequência mais alta.

Passo 1: Inicie o Marauder e procure redes

No Flipper Zero com sua placa Wi-Fi conectada:

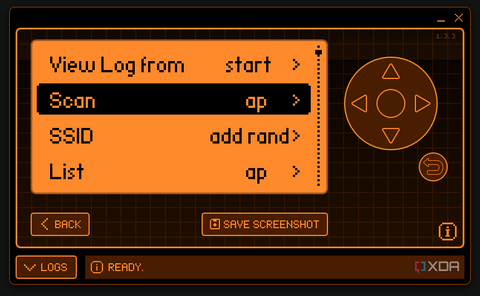

- Abrir Aplicativos e role até GPIO

- Abrir (ESP32) Saqueador Wi-Fi

- Selecione Varredura certificando-se de que aplicativo é selecionado

Isso iniciará uma varredura em redes próximas. As redes mesh repetirão seu SSID várias vezes aqui, e seu sucesso pode variar dependendo de qual nó você selecionar.

Etapa 2: liste suas redes e selecione aquela que você precisa

O próximo passo é listar as redes e ver qual número foi atribuído ao seu ponto de acesso.

- Role para baixo até Listanovamente certificando-se aplicativo está selecionado e selecione enter

- Role para baixo até o ponto de acesso que você está procurando e anote o número

- Imprensa voltar e escolha Selecionecertificando-se de que está ligado aplicativo. Digite o número do ponto de acesso desejado e pressione Salvar

Agora seu Flipper Zero estará pronto para atingir a rede de sua escolha.

Etapa 3: cheirar apertos de mão

Agora que você está pronto, vamos desautenticar à força os dispositivos da rede, espionando suas tentativas de reconexão. Isso funciona porque o Flipper Zero envia pacotes de desautenticação para dispositivos clientes na rede. PMKID significa Pairwise Master Key Identifier e faz parte do handshake de 4 vias WPA/WPA2. Ele pode ser obtido a partir da primeira mensagem do handshake, possibilitando que um invasor espione e colete os dados.

Nesse caso, o Hashcat pega o PMKID e as informações associadas (como o SSID da rede Wi-Fi) e os compara com as possíveis senhas do dump. Ele faz isso calculando a chave mestra emparelhada, ou PMK, para cada senha em relação ao SSID e, em seguida, derivando um PMKID do PMK. Se o PMKID computado corresponder ao PMKID capturado, a senha usada no cálculo será a correta para a rede.

- No Flipper Zero, role para baixo e passe o mouse sobre Farejar

- Role para a direita e selecione pmkid

- Escolher Ativo (Forçar Deauth) e tente reconectar seus dispositivos à sua rede

Se funcionou, você deveria ver Recebido EAPOL no Flipper Zero. Isso significa que seus arquivos PCAP com os dados do handshake foram armazenados no cartão SD.

Etapa 4: decifrar a senha do Wi-Fi

Agora que você tem seus arquivos PCAP, conecte seu Flipper Zero ao computador e, usando o aplicativo qFlipper, copie os arquivos PCAP mais recentes. Eles são armazenados no cartão SD, em apps_data/marauder/pcaps. Copie isso para o seu computador. Usaremos o Hashcat para quebrar o arquivo PCAP, mas primeiro, você precisará converter o arquivo PCAP para um formato compatível com o Hashcat. Você pode usar hcxpcaptool ou simplesmente usar o conversor Hashcat cap2hashcat baseado na web. Estaremos usando o último.

Primeiramente, baixar Hashcat e salve-o em uma pasta para acesso posterior. Você também deve baixar uma lista das senhas mais usadas. Estamos usando o banco de dados de senhas rockyou, mas você pode usar qualquer um.

- Carregue seu PCAP para o conversor cap2hashcat do Hashcat. Clique converter

- Você deve ser imediatamente levado a um Extração de handshake bem-sucedida página. Caso contrário, você precisará executar o ataque de desautenticação forçada novamente.

- Observação que se os arquivos PCAP obtidos tiverem 0kb, você precisará atualizar o Marauder em sua placa de desenvolvimento Wi-Fi novamente.

- Baixe o arquivo que o Hashcat lhe forneceu e coloque-o na sua pasta Hashcat.

- Abra um prompt de comando na pasta Hashcat e execute o seguinte comando: hashcat -m 22000 arquivo.hc22000 lista de senhas.txt

- Isso levará um tempo para ser executado. Ele calculará hashes para cada senha da lista e verificará se eles correspondem ao hash em seu PMKID extraído. Se corresponder, imprimirá a senha correspondente. Na captura de tela abaixo, você verá que nossa senha foi quebrada, revelando que era “senha”

Se sua senha estava na lista de senhas, nesta fase você a verá impressa na tela. Caso contrário, se Hashcat disser Exaustaisso significa que ele tentou toda a lista de senhas no SSID e não conseguiu encontrar uma correspondência. Este é um bom sinal para a segurança da sua rede, mas não significa necessariamente que você esteja seguro contra outros ataques.

Por enquanto, porém, você pode ter certeza de que sua rede Wi-Fi está segura contra essa forma básica de ataque. Muitas pessoas reutilizam senhas em todos os lugares, e você ficaria surpreso com quantas pessoas provavelmente estão vulneráveis a um ataque como este!

Melhores roteadores para jogos em 2024

Mantenha os pings baixos e consistentes com um roteador projetado para jogos.